Les hackers s’efforcent activement d’exploiter une nouvelle variante d’une vulnérabilité d’élévation de privilèges récemment divulguée afin d’exécuter un code sur des systèmes entièrement corrigés, démontrant une fois de plus que les hacker agissent rapidement pour exploiter un exploit disponible publiquement.

Cisco Talos a révélé avoir « détecté des échantillons de logiciels malveillants dans la nature qui tentent de tirer parti de cette vulnérabilité ».

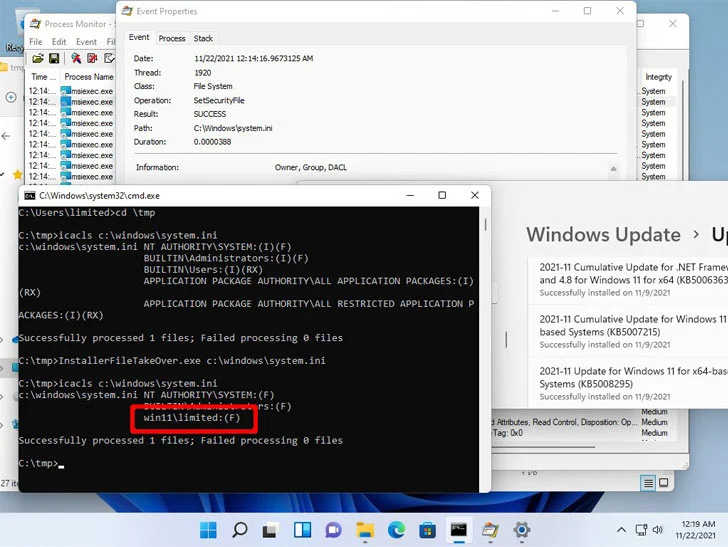

Repérée sous le nom de CVE-2021-41379 et découverte par le chercheur en sécurité Abdelhamid Naceri, la faille d’élévation de privilège affectant le composant logiciel Windows Installer a été initialement résolue dans le cadre des mises à jour Patch Tuesday de Microsoft pour novembre 2021.

Cependant, dans ce qui est un cas de correctif insuffisant, Naceri a découvert qu’il était non seulement possible de contourner le correctif mis en place par Microsoft, mais aussi de réaliser une élévation locale des privilèges via un bug zero-day récemment découvert.

L’exploit de preuve de concept (PoC), baptisé « InstallerFileTakeOver », fonctionne en écrasant la liste de contrôle d’accès discrétionnaire (DACL) pour le service d’élévation Microsoft Edge afin de remplacer tout fichier exécutable sur le système par un fichier d’installation MSI, ce qui permet à un attaquant d’exécuter du code avec les privilèges SYSTEM.

Un hacker disposant de privilèges d’administrateur pourrait alors abuser de cet accès pour prendre le contrôle total du système compromis, y compris la possibilité de télécharger des logiciels supplémentaires. Il serait également possible de modifier, supprimer ou exfiltrer des informations sensibles stockées dans la machine.

« Je peux confirmer que cela fonctionne, esc priv local. Testé sur Windows 10 20H2 et Windows 11. Le patch précédent publié par MS n’a pas corrigé le problème correctement » – a tweeté le chercheur en sécurité Kevin Beaumont, corroborant les résultats.

Naceri a noté que la dernière variante de CVE-2021-41379 est « plus puissante que la variante originale » et que le meilleur plan d’action serait d’attendre que Microsoft publie un correctif de sécurité pour le problème « en raison de la complexité de cette vulnérabilité. »

C’est n’importe quoi ? À quoi ça sert de divulguer une faille de sécurité ? C’est quoi leur problème ?