Une nouvelle recherche par un groupe d’universitaires de l’Université de Californie à San Diego a révélé pour la première fois que les signaux Bluetooth peuvent être identifiés par empreinte digitale pour suivre les smartphones.

L’identification, à la base, repose sur les imperfections du matériel des puces Bluetooth introduites au cours du processus de fabrication, ce qui entraîne une « empreinte digitale unique de la couche physique. »

« Pour réaliser une attaque par empreinte de couche physique, l’attaquant doit être équipé d’un renifleur de radio logicielle : un récepteur radio capable d’enregistrer les signaux radio IQ bruts« , indiquent les chercheurs dans un nouveau document intitulé « Evaluating Physical-Layer BLE Location Tracking Attacks on Mobile Devices« .

L’attaque est rendue possible par la nature omniprésente des balises Bluetooth Low Energy (BLE) qui sont transmises en permanence par les appareils modernes pour permettre des fonctions cruciales telles que la recherche de contacts lors des urgences de santé publique.

Les défauts matériels, en revanche, proviennent du fait que les composants Wi-Fi et BLE sont souvent intégrés dans une « puce combinée » spécialisée, ce qui soumet effectivement Bluetooth au même ensemble de mesures qui peuvent être utilisées pour identifier de manière unique les dispositifs Wi-Fi : décalage de la fréquence porteuse et déséquilibre du QI.

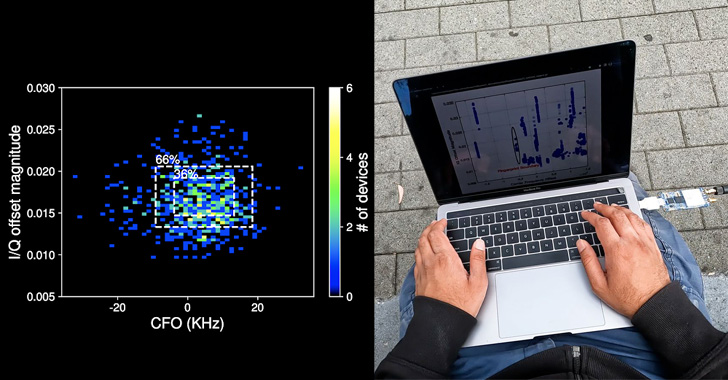

L’identification et le suivi d’un dispositif impliquent ensuite l’extraction des imperfections de la FCO et de l’I/Q pour chaque paquet en calculant la distance de Mahalanobis afin de déterminer « la proximité des caractéristiques du nouveau paquet » par rapport à l’empreinte des imperfections matérielles précédemment enregistrées.

« De plus, comme les dispositifs BLE ont des identifiants temporairement stables dans leurs paquets [c’est-à-dire l’adresse MAC], nous pouvons identifier un dispositif en nous basant sur la moyenne de plusieurs paquets, ce qui augmente la précision de l’identification« , ont déclaré les chercheurs.

Cela dit, il y a plusieurs défis à relever pour réussir une telle attaque dans un environnement hostile, le principal étant que la capacité d’identifier de manière unique un appareil dépend du chipset BLE utilisé ainsi que des chipsets d’autres appareils qui se trouvent à proximité physique de la cible.

Parmi les autres facteurs critiques susceptibles d’affecter les relevés figurent la température de l’appareil, les différences de puissance d’émission BLE entre les appareils iPhone et Android, ainsi que la qualité de la radio renifleuse utilisée par l’acteur malveillant pour exécuter les attaques par empreinte digitale.

« En évaluant l’aspect pratique de cette attaque sur le terrain, en particulier dans des environnements très fréquentés comme les cafés, nous avons constaté que certains appareils ont des empreintes digitales uniques, et sont donc particulièrement vulnérables aux attaques de suivi, d’autres ont des empreintes digitales communes, ils seront souvent mal identifiés« , ont conclu les chercheurs.

« La technologie BLE présente une menace de localisation pour les appareils mobiles. Cependant, la capacité d’un attaquant à suivre une cible particulière est essentiellement une question de chance.«