Une analyse des services de comptes vérifiés par SMS a conduit à la découverte d’une plateforme construite au sommet d’un botnet des téléphones Android infectés, soulignant une fois de plus les failles liées au fait de s’appuyer sur les SMS pour la validation des comptes.

Les services SMS PVA, depuis qu’ils ont gagné en prévalence en 2018, fournissent aux utilisateurs des numéros mobiles alternatifs qui peuvent être utilisés pour s’inscrire à d’autres services et plateformes en ligne, et aident à contourner les mécanismes d’authentification par SMS et d’authentification unique (SSO) mis en place pour vérifier les nouveaux comptes.

« Ce type de service peut être utilisé par des acteurs malveillants pour enregistrer des comptes jetables en masse ou créer des comptes vérifiés par téléphone pour mener des fraudes et d’autres activités criminelles« , ont déclaré les chercheurs de Trend Micro dans un rapport publié la semaine dernière.

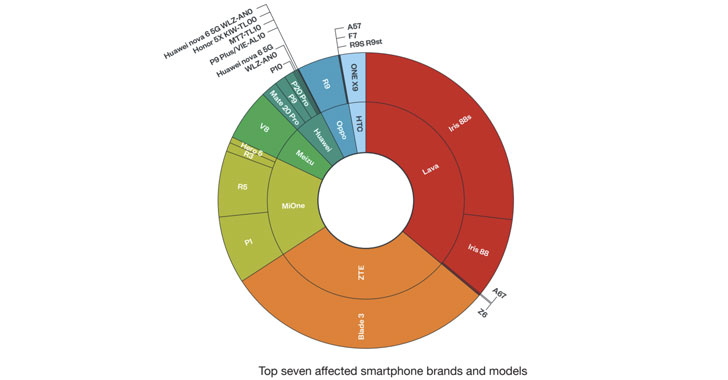

Les données de télémétrie recueillies par l’entreprise montrent que la plupart des infections sont localisées en Indonésie (47 357), suivie par la Russie (16 157), la Thaïlande (11 196), l’Inde (8 109) et la France (5 548), le Pérou (4 915), le Maroc (4 822), l’Afrique du Sud (4 413), l’Ukraine (2 920) et la Malaisie (2 779).

La majorité des appareils concernés sont des téléphones Android économiques assemblés par des fabricants d’équipements originaux tels que Lava, ZTE, Mione, Meizu, Huawei, Oppo et HTC.

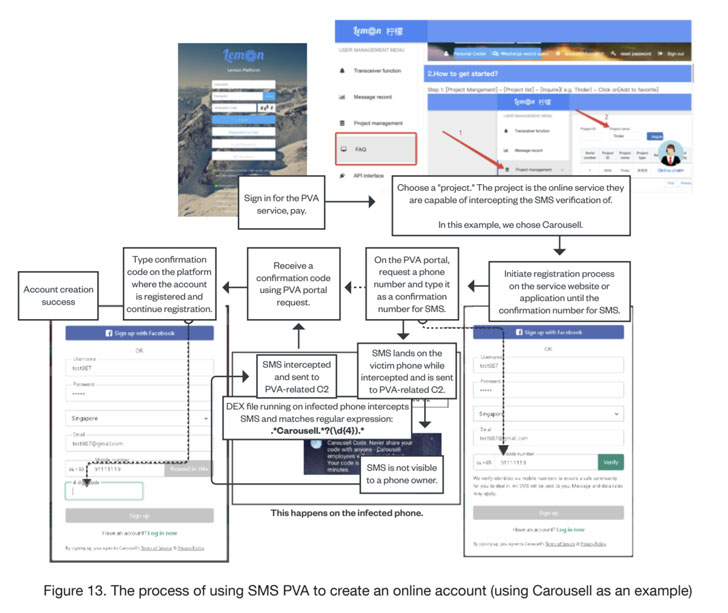

Un service particulier, baptisé smspva[.]net, comprend des téléphones Android infectés par un logiciel malveillant interceptant les SMS, ce que les chercheurs soupçonnent d’avoir pu se produire de deux manières : par un logiciel malveillant téléchargé accidentellement par l’utilisateur ou par un logiciel malveillant préchargé dans les appareils lors de leur fabrication, ce qui implique une compromission de la chaîne d’approvisionnement.

Le service clandestin d’APV fait de la publicité pour des « numéros de téléphone virtuels en masse » à utiliser sur diverses plates-formes via une API, en plus de prétendre être en possession de numéros de téléphone couvrant plus de 100 pays.

Le malware Guerrilla (« plug.dex »), quant à lui, est conçu pour analyser les messages SMS reçus sur le téléphone Android concerné, les comparer à des modèles de recherche spécifiques reçus d’un serveur distant, puis exfiltrer les messages qui correspondent à ces expressions vers le serveur.

« Le logiciel malveillant reste discret, ne collectant que les messages texte qui correspondent à l’application demandée, de sorte qu’il peut poursuivre secrètement cette activité pendant de longues périodes« , indiquent les chercheurs. « Si le service SMS PVA permet à ses clients d’accéder à tous les messages des téléphones infectés, les propriétaires s’apercevraient rapidement du problème.«

Les portails en ligne authentifiant souvent les nouveaux comptes en recoupant la localisation (c’est-à-dire l’adresse IP) des utilisateurs avec leur numéro de téléphone lors de l’inscription, les services SMS PVA contournent cette restriction en faisant appel à des proxies résidentiels et à des VPN pour se connecter à la plateforme souhaitée.

De plus, ces services ne vendent que les codes de confirmation uniques nécessaires au moment de l’enregistrement du compte, l’opérateur du botnet utilisant l’armée d’appareils compromis pour recevoir, examiner et transmettre les codes de vérification SMS à l’insu des propriétaires et sans leur consentement.

En d’autres termes, le botnet facilite l’accès à des milliers de numéros de téléphone mobile dans différents pays, ce qui permet effectivement aux acteurs d’enregistrer de nouveaux comptes en masse et de les utiliser pour diverses escroqueries, voire de participer à un comportement coordonné d’utilisateur inauthentique.

« La présence de services SMS PVA porte une nouvelle fois atteinte à l’intégrité de la vérification par SMS en tant que principal moyen de validation des comptes« , indiquent les chercheurs.

« L’échelle à laquelle SMS PVA est capable de fournir des numéros mobiles signifie que les méthodes habituelles pour garantir la validité, comme le blocage des numéros mobiles précédemment liés à des abus de compte ou l’identification des numéros appartenant à des services VoIP ou à des passerelles SMS – ne seront pas suffisantes.«