Depuis au moins un an, un ou des hackers inconnus ciblent les entités russes avec un cheval de Troie d’accès à distance récemment découvert, appelé Woody RAT, dans le cadre d’une campagne de spear-phishing.

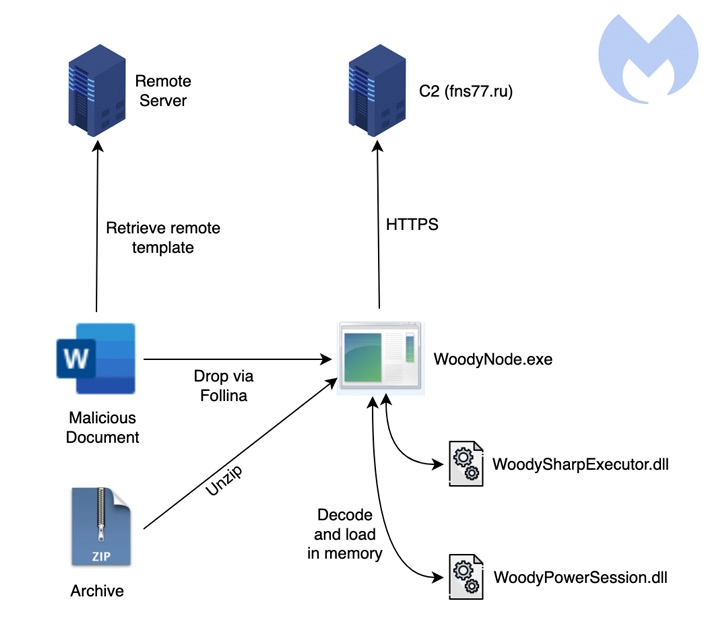

La porte dérobée personnalisée avancée est livrée via deux méthodes : des fichiers d’archive ou des documents Microsoft Office exploitant la vulnérabilité de l’outil de diagnostic de support « Follina » CVE-2022-30190 de Windows, désormais corrigée.

Comme d’autres implants conçus pour des opérations d’espionnage, le Woody RAT présente un large éventail de fonctionnalités qui permettent à l’attaquant de prendre le contrôle à distance des systèmes infectés et d’y dérober des informations sensibles.

« Les premières versions de ce RAT étaient généralement archivées dans un fichier ZIP prétendant être un document spécifique à un groupe russe« , expliquent les chercheurs de Malwarebytes Ankur Saini et Hossein Jazi dans un rapport publié mercredi.

« Lorsque la vulnérabilité Follina a été connue du monde entier, l’acteur de la menace s’y est reporté pour distribuer la charge utile ».

Dans un cas, le groupe de pirates a tenté de frapper une entité russe de l’aérospatiale et de la défense connue sous le nom de OAK en se basant sur des preuves glanées sur un faux domaine enregistré à cet effet.

Les attaques exploitant la faille Windows dans le cadre de Woody RAT ont été mises en évidence pour la première fois le 7 juin 2022, lorsque des chercheurs de MalwareHunterTeam ont révélé l’utilisation d’un document nommé « Памятка.docx » (qui se traduit par « Memo.docx« ) pour délivrer un Payload CSS contenant le cheval de Troie Woody RAT.

Le document est censé proposer les meilleures pratiques de sécurité pour les mots de passe et les informations confidentielles, entre autres, tout en servant de leurre pour le dépôt de la porte dérobée.

Outre le cryptage de ses communications avec un serveur distant, le Woody RAT est doté de capacités permettant d’écrire des fichiers arbitraires sur la machine, d’exécuter des logiciels malveillants supplémentaires, de supprimer des fichiers, d’énumérer des répertoires, de réaliser des captures d’écran et de rassembler une liste des processus en cours d’exécution.

Le logiciel malveillant contient également deux bibliothèques .NET, WoodySharpExecutor et WoodyPowerSession, qui peuvent être utilisées pour exécuter du code .NET et des commandes PowerShell reçues du serveur, respectivement.

De plus, le logiciel malveillant Woody RAT utilise une technique pour s’injecter dans un processus Notepad suspendu et s’effacer du disque pour échapper à la détection des logiciels de sécurité installés sur l’hôte compromis.

Malwarebytes n’a pas encore attribué les attaques à un acteur spécifique de la menace, citant le manque d’indicateurs solides reliant la campagne à un groupe déjà connu, bien que des collectifs d’États-nations chinois et nord-coréens aient ciblé la Russie par le passé.