Des domaines frauduleux se faisant passer pour le portail de téléchargement de Windows 11 de Microsoft tentent d’inciter les utilisateurs à déployer des fichiers d’installation trojanisés pour infecter les systèmes avec le malware Vidar info-stealer.

« Les sites usurpés ont été créés pour distribuer des fichiers ISO malveillants qui conduisent à une infection de type Vidar info-stealer sur le point de terminaison« , indique Zscaler dans un rapport. « Ces variantes du malware Vidar récupèrent la configuration C2 à partir de canaux de médias sociaux contrôlés par les attaquants et hébergés sur Telegram et le réseau Mastodon.«

Certains des domaines de vecteurs de distribution malveillants, qui ont été enregistrés le mois dernier, le 20 avril, consistent en ms-win11[.]com, win11-serv[.]com, et win11install[.]com, et ms-teams-app[.]net qui permettent de télécharger les faux Windows 11.

En outre, la société de cybersécurité avertit que l’acteur de la menace à l’origine de la campagne d’usurpation d’identité utilise également des versions rétrogradées d’Adobe Photoshop et d’autres logiciels légitimes tels que Microsoft Teams pour diffuser le malware Vidar.

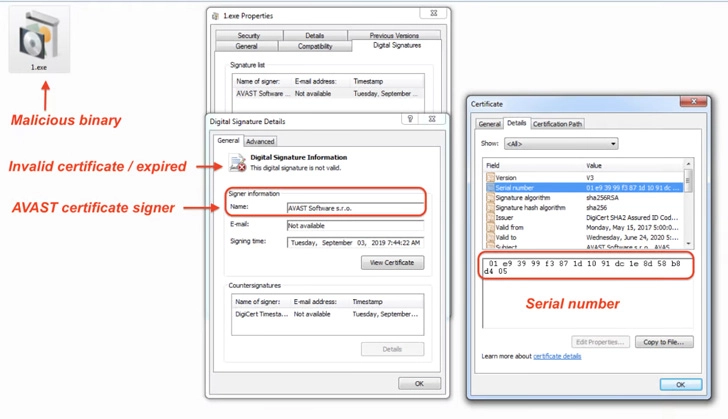

Le fichier ISO, quant à lui, contient un exécutable d’une taille inhabituelle (plus de 300 Mo) dans le but d’échapper à la détection des solutions de sécurité et est signé avec un certificat expiré d’Avast qui a probablement été volé suite à la brèche de ce dernier en octobre 2019.

Mais intégré dans le binaire de 330 Mo, on trouve un exécutable de 3,3 Mo qui est le malware Vidar, le reste du contenu du fichier étant complété par des octets 0x10 pour gonfler artificiellement la taille.

Dans la phase suivante de la chaîne d’attaque, Vidar établit des connexions avec un serveur de commande et de contrôle (C2) distant pour récupérer des fichiers DLL légitimes tels que sqlite3.dll et vcruntime140.dll afin de siphonner des données précieuses des systèmes compromis.

Il convient également de noter l’utilisation abusive de Mastodon et Telegram par l’acteur de la menace pour stocker l’adresse IP C2 dans le champ de description des comptes et des communautés contrôlés par l’attaquant.

Ces résultats s’ajoutent à une liste de différentes méthodes qui ont été découvertes le mois dernier pour distribuer le malware Vidar, notamment les fichiers Microsoft Compiled HTML Help (CHM) et un chargeur appelé Colibri.

« Les acteurs de la menace qui distribuent le malware Vidar ont démontré leur capacité à inciter les victimes à installer le voleur Vidar en utilisant des thèmes liés aux dernières applications logicielles populaires« , ont déclaré les chercheurs.

« Comme toujours, les utilisateurs doivent être prudents lorsqu’ils téléchargent des applications logicielles sur Internet et ne télécharger des logiciels que sur les sites officiels des fournisseurs.«