Le plugin Elementor avec plus d’un million d’installations sur WordPress s’est avéré contenir une vulnérabilité critique qui pourrait entraîner l’exécution de code arbitraire sur des sites Web compromis.

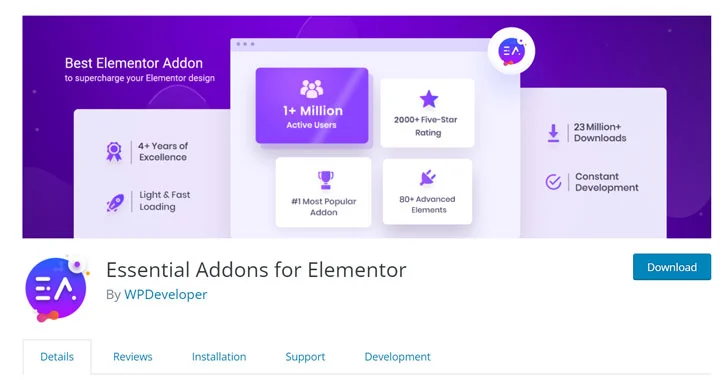

Le plugin en question est Essential Addons for Elementor, qui fournit aux propriétaires de sites WordPress une bibliothèque de plus de 80 éléments et extensions pour aider à concevoir et à personnaliser les pages et les articles.

» Cette vulnérabilité permet à tout utilisateur, quel que soit son statut d’authentification ou d’autorisation, de réaliser une attaque par inclusion de fichier local « , indique Patchstack dans un rapport. » Cette attaque peut être utilisée pour inclure des fichiers locaux sur le système de fichiers du site web, tels que /etc/passwd. Elle peut également être utilisée pour effectuer un RCE en incluant un fichier avec du code PHP malveillant qui ne peut normalement pas être exécuté.«

Cela dit, la vulnérabilité n’existe que si des widgets comme la galerie dynamique et la galerie de produits sont utilisés, qui utilisent la fonction vulnérable, ce qui entraîne une inclusion de fichier local – une technique d’attaque dans laquelle une application web est trompée pour exposer ou exécuter des fichiers arbitraires sur le serveur web.

La faille affecte toutes les versions de l’addon à partir de la version 5.0.4. La découverte de la vulnérabilité a été attribuée au chercheur Wai Yan Myo Thet. Après une divulgation responsable, la faille de sécurité a finalement été colmatée dans la version 5.0.5 publiée le 28 janvier « après plusieurs correctifs insuffisants« .

Cette évolution intervient quelques semaines après qu’il est apparu que des acteurs non identifiés ont manipulé des dizaines de thèmes et de plugins WordPress hébergés sur le site Web d’un développeur pour y injecter une porte dérobée dans le but d’infecter d’autres sites.