Une « fonctionnalité dangereuse » a été découverte dans la suite Microsoft 365 qui pourrait être potentiellement utilisée par un acteur malveillant pour demander une rançon pour les fichiers stockés sur SharePoint et OneDrive et lancer des attaques sur l’infrastructure du cloud.

L’attaque par ransomware cloud permet de lancer un malware de chiffrement de fichiers pour » chiffrer les fichiers stockés sur SharePoint et OneDrive d’une manière qui les rend irrécupérables sans sauvegardes dédiées ou une clé de déchiffrement de l’attaquant « , explique Proofpoint dans un rapport publié aujourd’hui.

La séquence d’infection peut être exécutée en utilisant une combinaison d‘API de Microsoft, de scripts d’interface de ligne de commande (CLI) et de scripts PowerShell, ajoute la société de sécurité d’entreprise.

L’attaque repose essentiellement sur une fonctionnalité de Microsoft 365 appelée AutoSave, qui crée des copies d’anciennes versions de fichiers au fur et à mesure que les utilisateurs apportent des modifications à un fichier stocké sur OneDrive ou SharePoint Online.

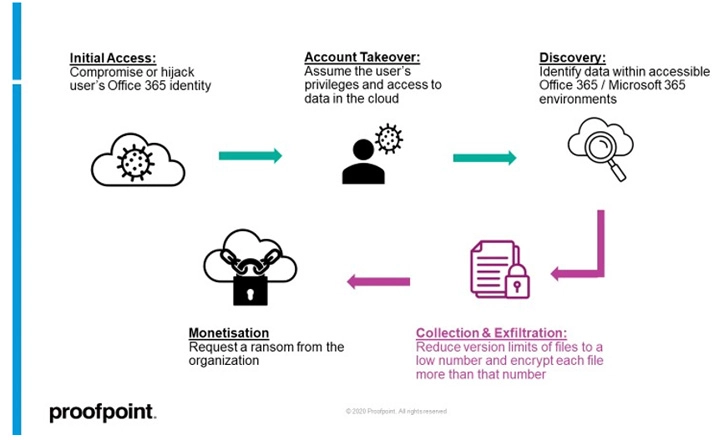

Tout commence par l’obtention d’un accès non autorisé au compte SharePoint Online ou OneDrive d’un utilisateur cible, puis par l’utilisation abusive de cet accès pour exfiltrer et chiffrer des fichiers. Les trois moyens les plus courants d’obtenir un premier accès consistent à pénétrer directement dans le compte par le biais d’une attaque par hameçonnage ou par force brute, à inciter un utilisateur à autoriser une application OAuth tierce ou à prendre le contrôle de la session Web d’un utilisateur connecté.

Mais là où cette attaque se distingue des ransomwares traditionnels, c’est que la phase de chiffrement nécessite de verrouiller chaque fichier sur SharePoint Online ou OneDrive au-delà de la limite de versionnage autorisée.

Certaines organisations autorisent des versions illimitées de fichiers et d’autres appliquent des limitations. Vous pouvez découvrir, après avoir vérifié la dernière version d’un fichier, qu’il manque une ancienne version. Si votre version la plus récente est 101.0 et que vous remarquez qu’il n’existe plus de version 1.0, cela signifie que l’administrateur a configuré la bibliothèque pour n’autoriser que 100 versions majeures d’un fichier. L’ajout de la 101e version entraîne la suppression de la première version. Seules les versions 2.0 à 101.0 demeurent.

« Maintenant, toutes les versions originales (avant l’attaquant) des fichiers sont perdues, ne laissant que les versions cryptées de chaque fichier dans le compte cloud », expliquent les chercheurs. « À ce stade, l’attaquant peut demander une rançon à l’organisation« .

Microsoft, en réponse aux résultats, a souligné que les anciennes versions des fichiers peuvent potentiellement être récupérées et restaurées pendant 14 jours supplémentaires avec l’aide du support Microsoft, un processus que Proofpoint a constaté sans succès.

Pour atténuer ces attaques, il est recommandé d’appliquer une politique de mots de passe forts, de rendre obligatoire l’authentification multifactorielle (MFA) et d’empêcher les téléchargements de données à grande échelle sur des appareils non gérés.

« Les fichiers stockés dans un état hybride à la fois sur le point de terminaison et dans le cloud, comme par le biais de dossiers de synchronisation dans le cloud, réduiront l’impact de ce nouveau risque, car l’attaquant n’aura pas accès aux fichiers locaux/du point de terminaison« , indiquent les chercheurs. « Pour effectuer un flux de rançon complet, l’attaquant devra compromettre le point de terminaison et le compte cloud pour accéder aux fichiers du point de terminaison et stockés dans le cloud. »