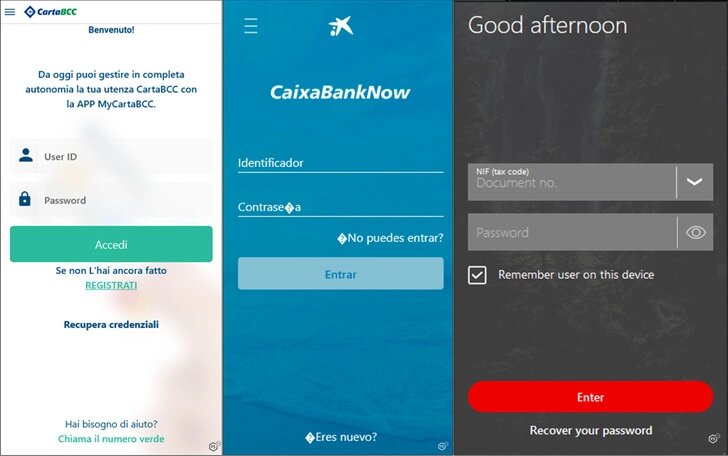

Une nouvelle souche de malware Android a été repérée dans la nature, ciblant les clients de banques en ligne et de portefeuilles de crypto-monnaies en Espagne et en Italie, quelques semaines seulement après qu’une opération coordonnée des forces de l’ordre ait démantelé FluBot.

Le cheval de Troie de vol d’informations, dont le nom de code est MaliBot par F5 Labs, est aussi riche en fonctionnalités que ses homologues, lui permettant de voler des informations d’identification et des cookies, de contourner les codes d’authentification multifactorielle (MFA) et d’abuser du service d’accessibilité d’Android pour surveiller l’écran de l’appareil de la victime.

MaliBot est connu pour se déguiser principalement en applications de minage de crypto-monnaies telles que Mining X ou The CryptoApp qui sont distribuées via des sites Web frauduleux conçus pour inciter les visiteurs potentiels à les télécharger.

MaliBot s’inspire également des chevaux de Troie bancaires mobiles en utilisant le smishing comme vecteur de distribution pour faire proliférer le malware en accédant aux contacts d’un smartphone infecté et en envoyant des SMS contenant des liens vers le malware.

« Le centre de commande et de contrôle (C2) de MaliBot se trouve en Russie et semble utiliser les mêmes serveurs que ceux qui ont été utilisés pour distribuer le malware Sality« , a déclaré Dor Nizar, chercheur chez F5 Labs. « Il s’agit d’une reprise fortement modifiée du malware SOVA, avec des fonctionnalités, des cibles, des serveurs C2, des domaines et des schémas d’emballage différents.«

SOVA (signifiant « hibou » en russe), qui a été détecté pour la première fois en août 2021, se distingue par sa capacité à mener des attaques par superposition, qui fonctionnent en affichant une page frauduleuse en utilisant WebView avec un lien fourni par le serveur C2 si une victime ouvre une application bancaire incluse dans sa liste de cibles actives.

Le service d’accessibilité est un service d’arrière-plan exécuté dans les appareils Android pour aider les utilisateurs handicapés. Il est depuis longtemps exploité par des logiciels espions et des chevaux de Troie pour capturer le contenu de l’appareil et intercepter les informations d’identification saisies par des utilisateurs peu méfiants sur d’autres applications.

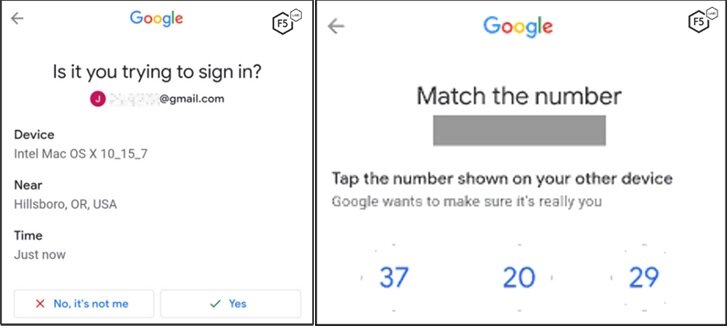

En plus de pouvoir siphonner les mots de passe et les cookies du compte Google de la victime, le malware est conçu pour dérober les codes 2FA de l’application Google Authenticator ainsi que pour exfiltrer des informations sensibles telles que les soldes totaux et les phrases de démarrage des applications Binance et Trust Wallet.

De plus, Malibot est capable d’utiliser son accès à l’API d’accessibilité sur Android pour contourner les méthodes d’authentification à deux facteurs (2FA) de Google, telles que les invites Google, même dans les cas où l’on tente de se connecter aux comptes en utilisant les informations d’identification volées à partir d’un appareil inconnu.

« La polyvalence du logiciel malveillant et le contrôle qu’il donne aux attaquants sur l’appareil signifient qu’il pourrait, en principe, être utilisé pour un éventail d’attaques plus large que le vol d’informations d’identification et de crypto-monnaies« , ont déclaré les chercheurs.

« En fait, toute application qui fait usage de WebView est susceptible de se faire voler les informations d’identification et les cookies des utilisateurs.«