Des chercheurs ont révélé les détails d’une variante macOS nouvellement découverte d’un implant de malware développé par un groupe d’espionnage chinois connu pour frapper des organisations à travers l’Asie.

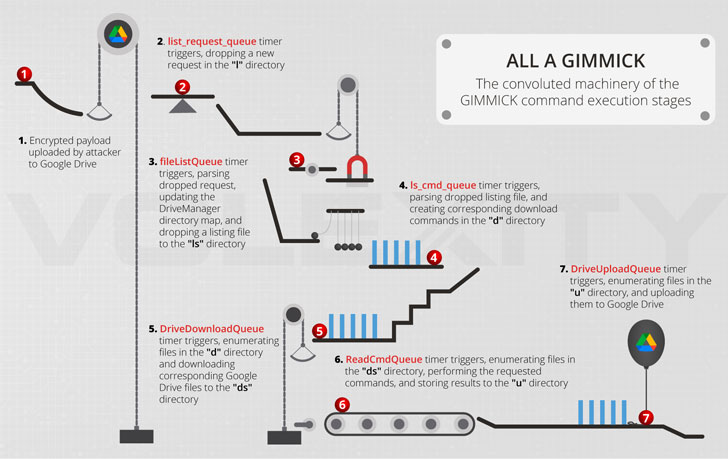

Attribuant les attaques à un groupe suivi sous le nom de Storm Cloud, la société de cybersécurité Volexity a caractérisé le nouveau logiciel malveillant, baptisé Gimmick, comme une « famille de logiciels malveillants multiplateforme et riche en fonctionnalités qui utilise les services d’hébergement dans le cloud public (tels que Google Drive) pour les canaux de commande et de contrôle (C2). »

La société de cybersécurité a déclaré avoir récupéré l’échantillon grâce à l’analyse de la mémoire d’un MacBook Pro compromis fonctionnant sous macOS 11.6 (Big Sur) dans le cadre d’une campagne d’intrusion qui a eu lieu fin 2021.

« Storm Cloud est un acteur de menace avancé et polyvalent, qui adapte son ensemble d’outils pour correspondre aux différents systèmes d’exploitation utilisés par ses cibles« , ont déclaré les chercheurs de Volexity Damien Cash, Steven Adair et Thomas Lancaster dans un rapport.

« Ils utilisent des utilitaires intégrés au système d’exploitation, des outils open-source et des implants de logiciels malveillants personnalisés pour atteindre leurs objectifs. L’exploitation de plateformes cloud pour C2, comme l’utilisation de Google Drive, augmente la probabilité d’opérer sans être détecté par les solutions de surveillance du réseau.«

Contrairement à son homologue Windows, qui est codé à la fois en .NET et en Delphi, la version macOS est écrite en Objective C. Le choix des langages de programmation mis à part, les deux versions du malware sont connues pour partager la même infrastructure C2 et les mêmes modèles comportementaux.

Une fois déployé, Gimmick est lancé soit comme un démon, soit sous la forme d’une application personnalisée conçue pour se faire passer pour un programme fréquemment lancé par l’utilisateur ciblé. Le logiciel malveillant est configuré pour communiquer avec son serveur C2 basé sur Google Drive uniquement les jours ouvrables, afin de se fondre dans le trafic réseau de l’environnement cible.

De plus, la porte dérobée, en plus de récupérer des fichiers arbitraires et d’exécuter des commandes à partir du serveur C2, est dotée de sa propre fonctionnalité de désinstallation qui lui permet de s’effacer de la machine compromise.

Pour protéger les utilisateurs contre ces logiciels malveillants, Apple a émis de nouvelles signatures pour sa suite intégrée de protection contre les logiciels malveillants, connue sous le nom de XProtect, à compter du 17 mars 2022, afin de bloquer et de supprimer les infections via son outil de suppression des logiciels malveillants (MRT).

« Le travail nécessaire au portage de ce logiciel malveillant et à l’adaptation de ses systèmes à un nouveau système d’exploitation (macOS) n’est pas une mince affaire et suggère que l’acteur de la menace qui se cache derrière est bien équipé, adroit et polyvalent« , ont déclaré les chercheurs.