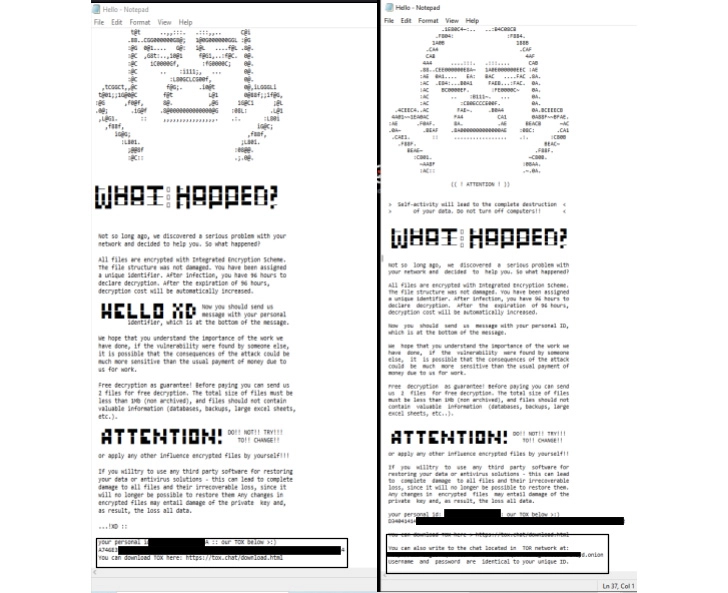

Les systèmes Windows et Linux sont la cible d’une variante de ransomware appelée HelloXD, les infections impliquant également le déploiement d’une porte dérobée pour faciliter l’accès à distance persistant aux hôtes infectés.

« Contrairement à d’autres groupes de ransomware, cette famille de ransomware ne dispose pas d’un site de fuite actif ; elle préfère orienter la victime vers des négociations par le biais du chat Tox et d’instances de messagerie en oignon« , ont déclaré Daniel Bunce et Doel Santos, chercheurs en sécurité de l’unité 42 de Palo Alto Networks, dans un nouvel article.

HelloXD a fait surface dans la nature le 30 novembre 2021, et est basé sur une fuite de code de Babuk, qui a été publié sur un forum de cybercriminalité russe en septembre 2021.

Cette famille de ransomwares ne fait pas exception à la règle dans la mesure où les opérateurs suivent l’approche éprouvée de la double extorsion pour exiger des paiements en crypto-monnaies en exfiltrant les données sensibles d’une victime en plus de les chiffrer et de menacer de rendre ces informations publiques.

L’implant en question, nommé MicroBackdoor, est un malware open-source utilisé pour les communications de commande et de contrôle (C2), son développeur Dmytro Oleksiuk le qualifiant de « chose vraiment minimaliste avec toutes les fonctionnalités de base dans moins de 5 000 lignes de code. »

Notamment, différentes variantes de l’implant ont été adoptées par l’acteur de menace biélorusse surnommé Ghostwriter (alias UNC1151) dans ses cyberopérations contre des organisations étatiques ukrainiennes en mars 2022.

Les fonctionnalités de MicroBackdoor permettent à un attaquant de parcourir le système de fichiers, de télécharger des fichiers, d’exécuter des commandes et d’effacer les preuves de sa présence sur les machines compromises. On soupçonne que le déploiement de la porte dérobée est effectué pour « surveiller la progression du ransomware« .

L’Unité 42 a déclaré avoir établi un lien entre le développeur russe à l’origine de HelloXD – qui utilise les pseudonymes en ligne x4k, L4ckyguy, unKn0wn, unk0w, _unkn0wn et x4kme – et d’autres activités malveillantes telles que la vente d’exploits de preuve de concept (PoC) et de distributions Kali Linux personnalisées, en reconstituant la trace numérique de l’acteur.

« x4k a une présence en ligne très solide, ce qui nous a permis de découvrir une grande partie de son activité au cours des deux dernières années« , ont déclaré les chercheurs. « Cet acteur de la menace n’a pas fait grand-chose pour cacher son activité malveillante, et il va probablement poursuivre ce comportement.«

Ces conclusions interviennent alors qu’une nouvelle étude d’IBM X-Force a révélé que la durée moyenne d’une attaque de ransomware d’entreprise – c’est-à-dire le temps entre l’accès initial et le déploiement du ransomware a diminué de 94,34 % entre 2019 et 2021, passant de plus de deux mois à seulement 3,85 jours.

Les tendances à l’augmentation de la vitesse et de l’efficacité dans l’écosystème du ransomware-as-a-service (RaaS) ont été attribuées au rôle central joué par les courtiers d’accès initial (IAB) pour obtenir l’accès aux réseaux des victimes, puis vendre cet accès à des affiliés qui, à leur tour, abusent de cet ancrage pour déployer des charges utiles de HelloXD.

« L’achat d’accès peut réduire considérablement le temps nécessaire aux opérateurs de ransomware pour mener une attaque en permettant la reconnaissance des systèmes et l’identification des données clés plus tôt et avec plus de facilité« , a déclaré Intel 471 dans un rapport soulignant les relations de travail étroites entre les IAB et les équipes de HelloXD.

« à mesure que les relations se renforcent, les groupes de ransomware peuvent identifier une victime qu’ils souhaitent cibler et le marchand d’accès pourrait leur fournir l’accès une fois qu’il est disponible.«