Les hackers à l’origine de BRATA ont une fois de plus ajouté de nouvelles capacités au malware mobile Android afin de rendre leurs attaques contre les applications financières plus furtives.

« En fait, le modus operandi s’inscrit désormais dans un schéma d’activité de menace persistante avancée (APT)« , a déclaré la société italienne de cybersécurité Cleafy dans un rapport la semaine dernière. « Ce terme est utilisé pour décrire une campagne d’attaque dans laquelle les criminels établissent une présence à long terme sur un réseau ciblé afin de voler des informations sensibles.«

Acronyme de « Brazilian Remote Access Tool Android« , BRATA a été détecté dans la nature au Brésil fin 2018, avant de faire sa première apparition en Europe en avril dernier, tout en se faisant passer pour un logiciel antivirus et d’autres outils de productivité courants pour inciter les utilisateurs à les télécharger.

Le changement de modèle d’attaque, qui a atteint de nouveaux sommets au début du mois d’avril 2022, consiste à adapter le logiciel malveillant pour qu’il frappe une institution financière spécifique à la fois, passant à une autre banque seulement après que la victime ait commencé à mettre en œuvre des contre-mesures contre la menace.

Les applications malveillantes intègrent également de nouvelles fonctionnalités qui leur permettent de se faire passer pour la page de connexion de l’institution financière afin de récolter des informations d’identification, d’accéder aux SMS et de charger un payload de deuxième étape (« unrar.jar ») à partir d’un serveur distant pour enregistrer les événements sur l’appareil compromis.

« La combinaison de la page de phishing avec la possibilité de recevoir et de lire les SMS de la victime pourrait être utilisée pour effectuer une attaque complète de prise de contrôle de compte (ATO)« , ont déclaré les chercheurs.

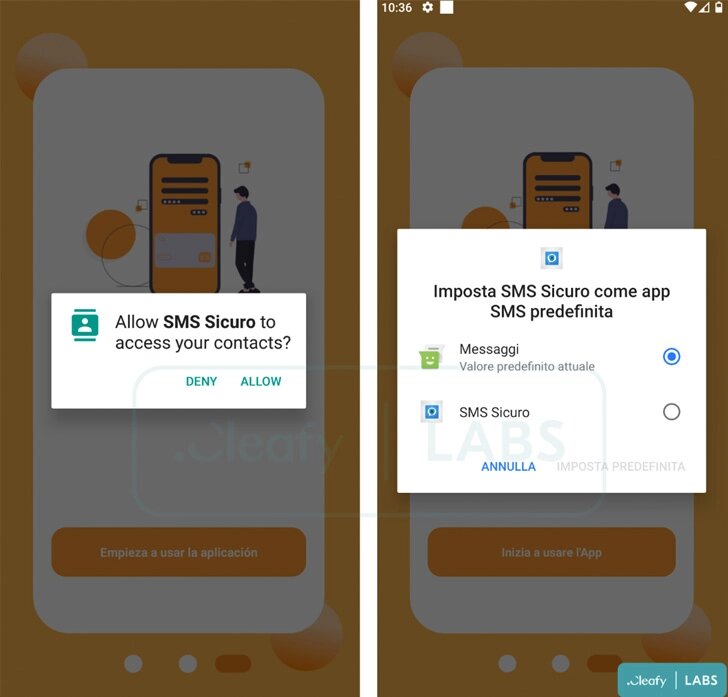

De plus, Cleafy a déclaré avoir trouvé un échantillon de package d’application Android distinct (« SMSAppSicura.apk« ) qui utilisait la même infrastructure de commande et de contrôle (C2) que BRATA pour siphonner les SMS, ce qui indique que les acteurs de la menace testent différentes méthodes pour étendre leur portée.

L’application de vol de SMS ciblerait plus particulièrement les utilisateurs du Royaume-Uni, d’Italie et d’Espagne, son objectif étant de pouvoir intercepter et exfiltrer tous les messages entrants liés aux mots de passe à usage unique envoyés par les banques.

« Les premières campagnes de logiciels malveillants ont été distribuées par le biais de faux antivirus ou d’autres applications courantes, tandis que pendant les campagnes, les logiciels malveillants prennent la tournure d’une attaque APT contre le client d’une banque italienne spécifique« , ont déclaré les chercheurs.

« Ils se concentrent généralement sur la diffusion d’applications malveillantes ciblées sur une banque spécifique pendant quelques mois, avant de passer à une autre cible.«