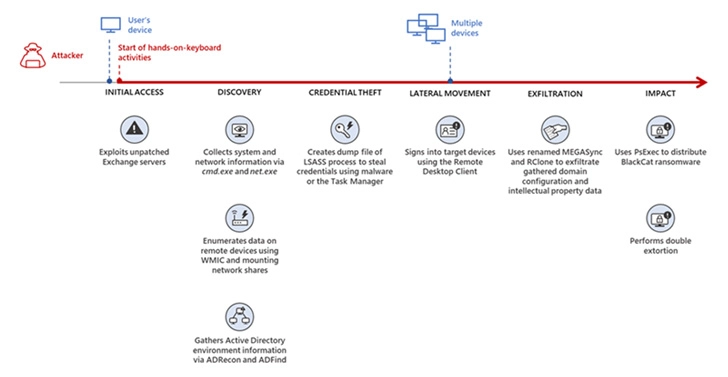

Microsoft prévient que l’équipe du ransomware BlackCat exploite les vulnérabilités non corrigées des serveurs Exchange pour accéder aux réseaux ciblés. Après avoir obtenu un point d’entrée, les attaquants ont rapidement rassemblé des informations sur les machines compromises, puis ont procédé à des vols d’identifiants et à des mouvements latéraux, avant de récolter la propriété intellectuelle et de déposer la charge utile du ransomware.

L’ensemble de la séquence d’événements s’est déroulé sur deux semaines complètes, indique l’équipe de renseignement sur les menaces de Microsoft 365 Defender dans un rapport publié cette semaine.

« Dans un autre incident que nous avons observé, nous avons constaté qu’un affilié au ransomware a obtenu un accès initial à l’environnement via un serveur de bureau à distance orienté Internet en utilisant des informations d’identification compromises pour se connecter« , ont déclaré les chercheurs, soulignant qu' »il n’y a pas deux « vies » ou déploiements de BlackCat qui se ressemblent. »

BlackCat, également connu sous les noms ALPHV et Noberus, est un nouveau venu dans l’univers hyperactif des ransomwares. Il est également connu pour être l’un des premiers ransomwares multiplateformes écrits en Rust, illustrant une tendance où les acteurs de la menace passent à des langages de programmation peu courants pour tenter d’échapper à la détection.

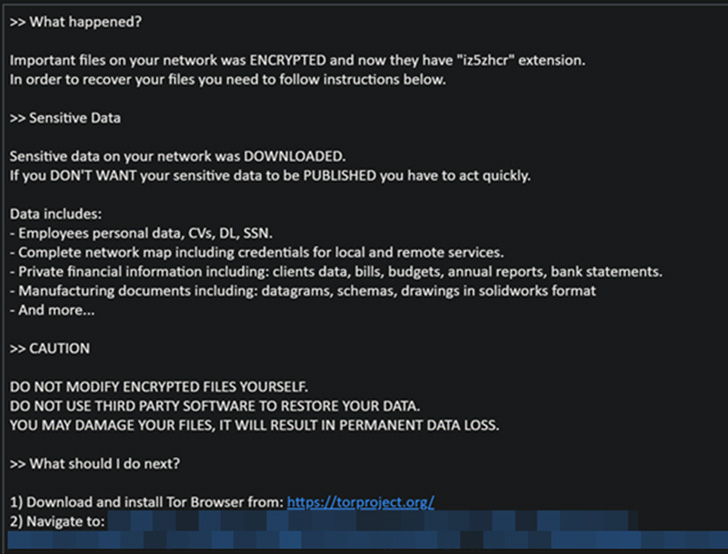

Le système de ransomware-as-a-service (RaaS), quels que soient les différents vecteurs d’accès initiaux utilisés, aboutit à l’exfiltration et au chiffrement des données de la cible, qui sont ensuite rançonnées dans le cadre de ce que l’on appelle la double extorsion.

Le modèle RaaS s’est révélé être un écosystème cybercriminel lucratif de type « gig economy« , composé de trois acteurs clés différents : les courtiers d’accès (IAB), qui compromettent les réseaux et maintiennent la persistance ; les opérateurs, qui développent et maintiennent les opérations de ransomware ; et les affiliés, qui achètent l’accès aux IAB pour déployer la charge utile réelle.

Selon une alerte publiée par le Federal Bureau of Investigation (FBI) des États-Unis, les attaques du ransomware BlackCat ont fait au moins 60 victimes dans le monde entier en mars 2022, depuis qu’il a été repéré pour la première fois en novembre 2021.

Microsoft a déclaré que « deux des groupes de menaces affiliés les plus prolifiques« , qui ont été associés à plusieurs familles de ransomware telles que Hive, Conti, REvil et LockBit 2.0, distribuent désormais BlackCat.

Il s’agit notamment de DEV-0237 (alias FIN12), un acteur de menace à motivation financière qui a été vu pour la dernière fois ciblant le secteur de la santé en octobre 2021, et de DEV-0504, qui est actif depuis 2020 et a pour habitude de changer de charge utile lorsqu’un programme RaaS s’arrête.

« DEV-0504 était responsable du déploiement du ransomware BlackCat dans des entreprises du secteur de l’énergie en janvier 2022″, notait Microsoft le mois dernier. « À peu près au même moment, DEV-0504 a également déployé BlackCat dans des attaques contre des entreprises des secteurs de la mode, du tabac, de l’informatique et de la fabrication, entre autres.«

Si quelque chose, les résultats sont un indicateur de la façon dont les acteurs affiliés sautent de plus en plus sur le train RaaS pour monétiser leurs attaques, tout en adoptant des étapes pré-ransomware nettement différentes pour livrer la charge utile du ransomware à l’intérieur du réseau d’une organisation cible, posant des défis importants aux approches de défense conventionnelles.

« La détection de menaces telles que BlackCat, bien que bonne, n’est plus suffisante car les ransomwares opérés par des humains continuent de croître, d’évoluer et de s’adapter aux réseaux qu’ils déploient ou aux attaquants pour lesquels ils travaillent« , ont déclaré les chercheurs. « Ces types d’attaques continuent de tirer parti de la mauvaise hygiène des informations d’identification d’une organisation et des configurations héritées ou des mauvaises configurations pour réussir.«