Un chercheur belge en cybersécurité a piraté le système de sécurité du module Starlink à l’aide d’un appareil fait maison avec un coût de pièces de seulement 25 $.

Le nom du chercheur en cybersécurité est Lenert Wouters, et il est déterminé à exposer les vulnérabilités du système Starlink. Comme je l’ai dit, aujourd’hui est le jour 0 en raison des problèmes qu’il a détectés.

Il a piraté les terminaux utilisateurs Starlink et les antennes paraboliques (Dishy McFlatface) dans les maisons et les bâtiments. Wouters a détaillé tous ces incidents lors de la Black Hat Security Conference à Las Vegas, montrant comment un attaquant pourrait accéder au système Starlink et exécuter un code personnalisé sur l’appareil.

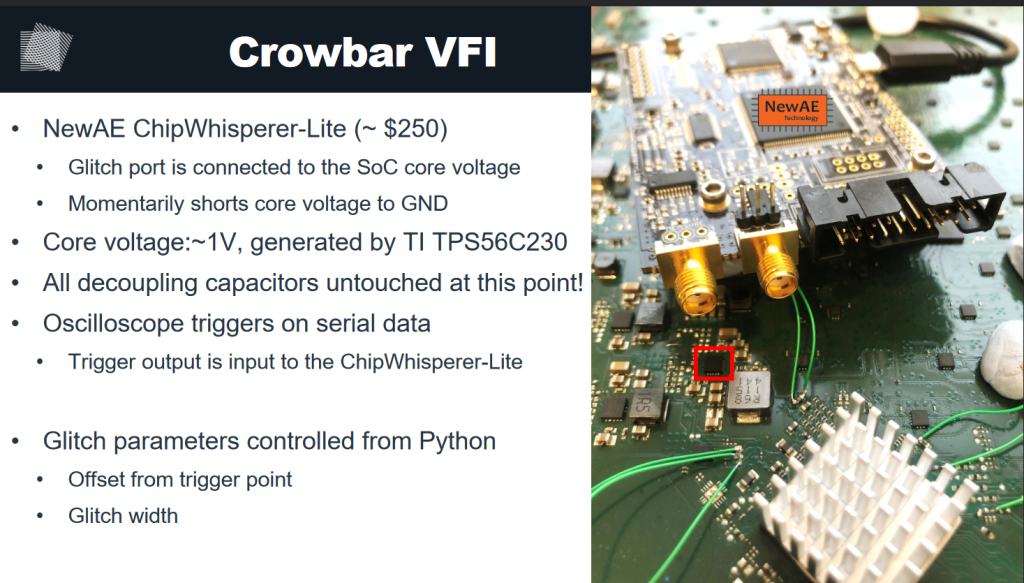

Pour expliquer brièvement le fonctionnement de l’attaque, le hacker s’est penché sur le système de démarrage qui utilise le bootloader open source U-Boot qu’il a tenté de corrompre? Toutefois, c’est par une attaque physique en dumpant la eMMC après une analyse logique des signaux. Ce dump lui a permis de reconstruire le firmware et d’en faire un custom qui sera réinjecté. Le vecteur d’attaque est une modification du boot process par une dérégulation de tension qui va modifier les signaux UART et donc le comportement des puces, une prouesse technique impressionnante.

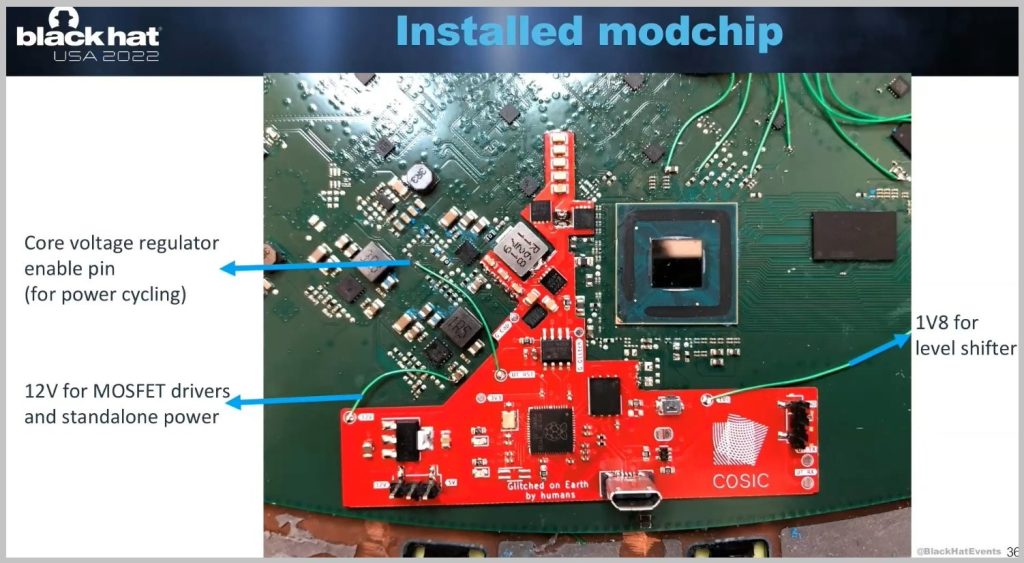

Il a également expliqué son circuit imprimé personnalisée qui peut être attachée à l’antenne Starlink via ses codes personnalisés. En outre, Wouters a mis cet outil à disposition sur GitHub en tant que projet Open Source.

Starlink a officiellement répondu et publié un PDF d’explication. Elle a félicité le chercheur et a déclaré : « Nous trouvons l’attaque techniquement impressionnante, et c’est la première attaque de ce type dont nous avons connaissance dans notre système« .

La société a également assuré qu’elle travaillerait sur le problème et qu’elle le résoudrait. Elle a déclaré à ce sujet : « Les utilisateurs normaux de Starlink n’ont pas à s’inquiéter de l’impact de cette attaque, ni à prendre des mesures en réponse ».