Une campagne de phishing récente exploite la faille de sécurité Windows Follina récemment détectée qui sert ici à déployer une porte dérobée sur les systèmes Windows.

« Rozena est un malware de type backdoor capable d’injecter une connexion shell à distance sur la machine de l’attaquant« , a déclaré Cara Lin, chercheuse au FortiGuard Labs de Fortinet, dans un rapport publié cette semaine.

Répertoriée sous le nom de CVE-2022-30190, la vulnérabilité d’exécution de code à distance de l’outil de diagnostic du support Microsoft Windows (MSDT), désormais corrigé, a fait l’objet d’une exploitation intensive ces dernières semaines, depuis qu’elle a été révélée fin mai 2022.

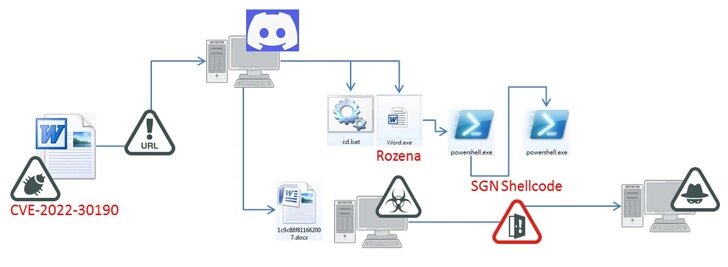

Le point de départ de la dernière chaîne d’attaque observée par Fortinet est un document Office armé qui, une fois ouvert, se connecte à une URL CDN Discord pour récupérer un fichier HTML (« index.htm ») qui, à son tour, invoque l’utilitaire de diagnostic à l’aide d’une commande PowerShell pour télécharger les Payloads suivants à partir du même espace d’attachement CDN.

Cela inclut l’implant Rozena (« Word.exe ») et un fichier batch (« cd.bat ») conçu pour mettre fin aux processus MSDT, établir la persistance de la porte dérobée par le biais d’une modification du Registre Windows et télécharger un document Word inoffensif en guise de leurre.

La fonction principale du malware est d’injecter un shellcode qui lance un reverse shell vers l’hôte de l’attaquant (« microsofto.duckdns[.]org »), permettant finalement à l’attaquant de prendre le contrôle du système nécessaire pour surveiller et capturer des informations, tout en conservant une porte dérobée sur le système compromis.

L’exploitation de la faille Follina pour distribuer des logiciels malveillants par le biais de documents Word malveillants s’inscrit dans le cadre d’attaques d’ingénierie sociale s’appuyant sur Microsoft Excel, des raccourcis Windows (LNK) et des fichiers images ISO comme droppers pour déployer des logiciels malveillants tels que Emotet, QBot, IcedID et Bumblebee sur l’appareil d’une victime.

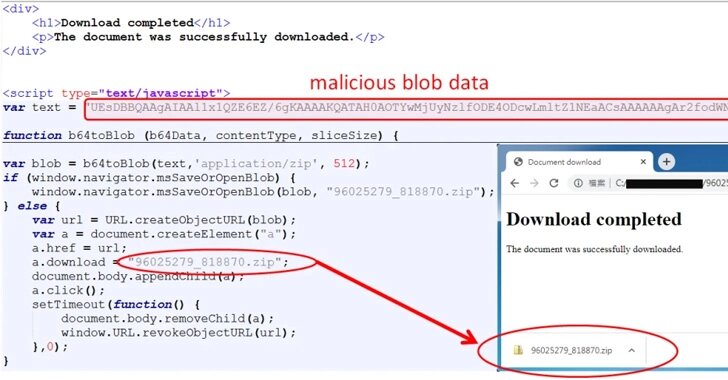

Les droppers sont distribués par le biais d’e-mails contenant directement le dropper ou un ZIP protégé par mot de passe en pièce jointe, un fichier HTML qui extrait le dropper lorsqu’il est ouvert, ou un lien pour télécharger le dropper dans le corps de l’e-mail.

Alors que les attaques repérées au début du mois d’avril mettaient en évidence des fichiers Excel avec des macros XLM, la décision de Microsoft de bloquer les macros par défaut à peu près au même moment aurait forcé les acteurs de la menace à se tourner vers des méthodes alternatives comme la contrebande de fichiers HTML, ainsi que de fichiers .LNK et .ISO.

Microsoft a depuis temporairement mis en pause son projet de désactiver les macros d’Office dans les fichiers téléchargés sur Internet. La société a déclaré qu’elle prenait le temps d’apporter « des modifications supplémentaires pour améliorer la convivialité« .