Au moins trois groupes différents de cyberespionnage (APT) du monde entier ont lancé des attaques de spear-phishing (hameçonnage) à la mi-mars 2022 en utilisant la guerre russo-ukrainienne en cours comme un leurre pour distribuer des malwares (logiciel malveillant) et voler des informations sensibles.

Ces attaques ont visé divers secteurs, notamment les secteurs : énergétique, financier et gouvernemental au Nicaragua, au Venezuela, en Israël, en Arabie saoudite et au Pakistan.

« Les hackers utilisent des leurres pouvant être des documents d’apparence officielle à des articles de presse ou même des offres d’emploi, selon les cibles et la région » indique Check Point Research dans un rapport. « Beaucoup de ces documents leurres utilisent des macros malveillantes ou des modèles d’injection pour prendre place dans les organisations ciblées, pour ensuite lancer des attaques de malware. »

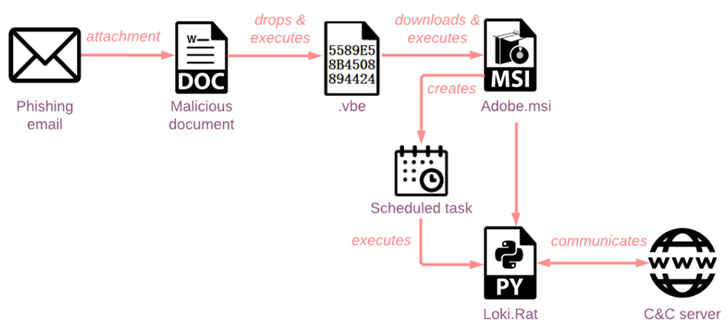

Le groupe d’hacker, « El Machete », a utilisé des documents leurres contenant des macros pour déployer un cheval de Troie à distance étant open source et appelé « Loki.Rat », Ce logiciel est capable de récolter les frappes au clavier, les informations d’identification et les données du presse-papiers, ainsi que d’effectuer des opérations sur les fichiers et d’exécuter des commandes arbitraires.

La deuxième attaque provient d’un groupe d’hacker iranien prénommé « Lyceum » qui, selon Check Point, a lancé une attaque de phishing en utilisant un e-mail censé traiter des « crimes de guerre russes en Ukraine » permettant d’exécuter des fichiers récupérés sur un serveur à distance.