Dans le milieu de la cybersécurité, particulièrement mobile, les vulnérabilités se vendent cher, très cher. En effet les entreprises comme Zerodium ou même Google Project Zero rachètent certaines failles jusqu’à plusieurs dizaines voir centaines de milliers de dollars. C’est donc bien pratique pour les chercheurs en sécurité d’avoir du matériel qui permet d’optimiser la recherche et c’est le cas des iPhones et des câbles de prototypes Apple qui apparaissent de temps en temps sur le marché noir du « Apple Internal ».

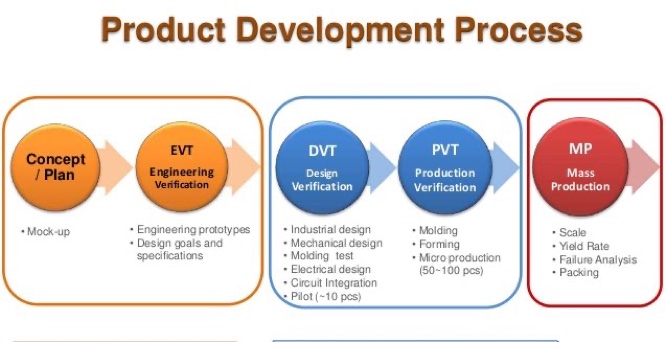

Chez Apple la conception des appareils iOS se passe en quatre phases bien distinctes que je vais expliquer :

- Proto1 (concept/plan)

- Proto2 (concept/plan)

- EVT

- DVT

- PVT

Les phases Proto1 et Proto2 servent à concevoir l’architecture de la carte mère et des différents composants de l’appareil sous la forme de grosse carte mère (rien à voir visuellement avec des iPhones). La phase EVT (Engineering Verification) consiste à valider l’agencement matériel des deux phases précédentes et bien entendu toutes les sécurités sont désactivées notamment au niveau du SoC et sur toute la chaine de démarrage ainsi que sur le Secure Enclave Processor (SEP).

Les Phases DVT et PVT sont principalement axées sur le design final et les tests finaux sur l’OS pour ingénieurs SwitchBoard Non-UI qui sert uniquement aux tests de matériel comme vous pouvez le voir sur la photo suivante qui est un iPhone 12 DVT.

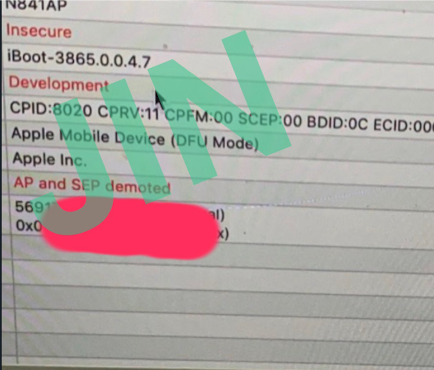

Les versions qui ont vraiment de l’intérêt pour les chercheurs sont les EVT et DVT au vu d’une spécificité particulière qui s’appelle le Chip Fuse Mode. En effet dans les SoC Apple, il y a ce qu’on appel le CPFM qui sert à identifier le niveau de sécurité de la puce, il y a :

- CPFM 00 : Unsecure Development

- CPFM 01 : Secure Development

- CPFM 03 : Secure Release (les appareils vendus en magasin)

L’intérêt particulier des deux premiers et qu’ils ont peu de processus applicatifs de sécurité au niveau du SoC, du SEP et de tout le système de démarrage qui est l’élément central de la sécurité de nos bijoux à la pomme. Ce Chip Fuse Mode permet de faire du Déboggage via Serial Wire Debug ou SWD via des câbles spéciaux.

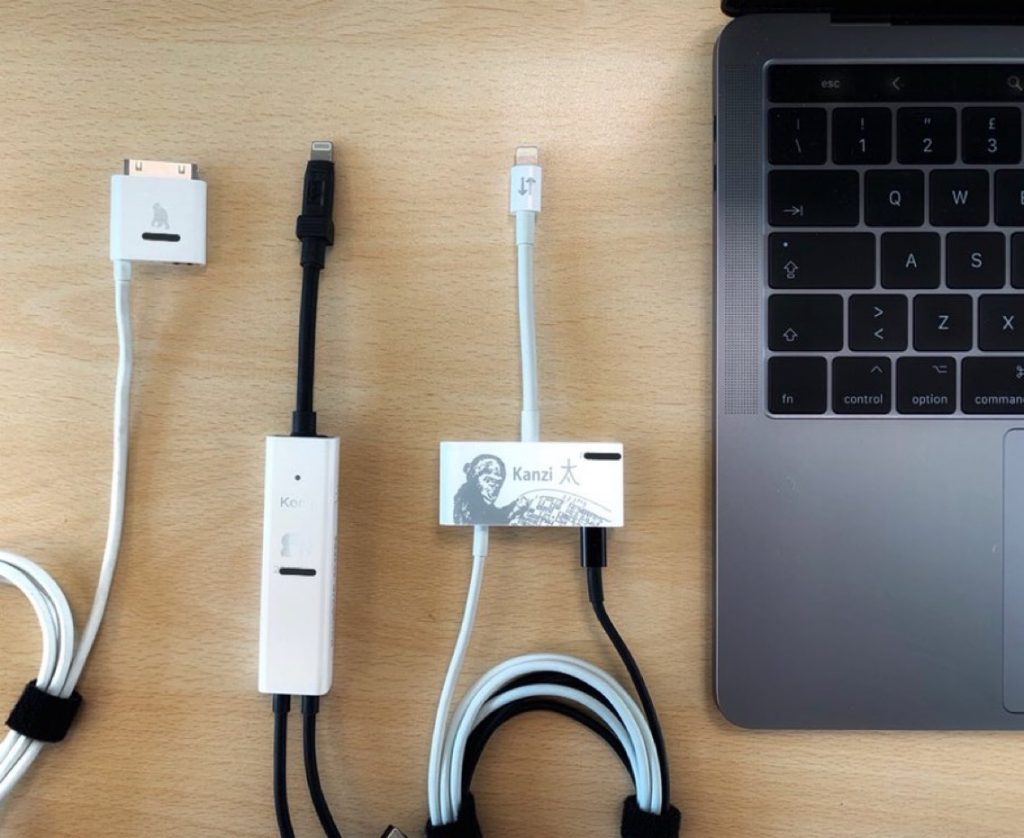

Bien entendu les appareils de développement seuls ne servent à rien si vous n’avez pas de câble pour faire l’interface avec votre Mac. On référence neuf modèles différents de ces fameux câbles avec de simiesques noms qui sont :

- Gorilla

- Kong (V1 et V2)

- SNR (Serial Number Reader qui est utilisé par les Genius en Apple Store)

- Kanzi (un prototype du SNR)

- FireSWD (pareil que le Kanzi mais permet des options différentes)

- Flamingo (pareil que le FireSWD)

- Parrot et Banana

- ChimpSWD (version iPad Pro USB Type-C)

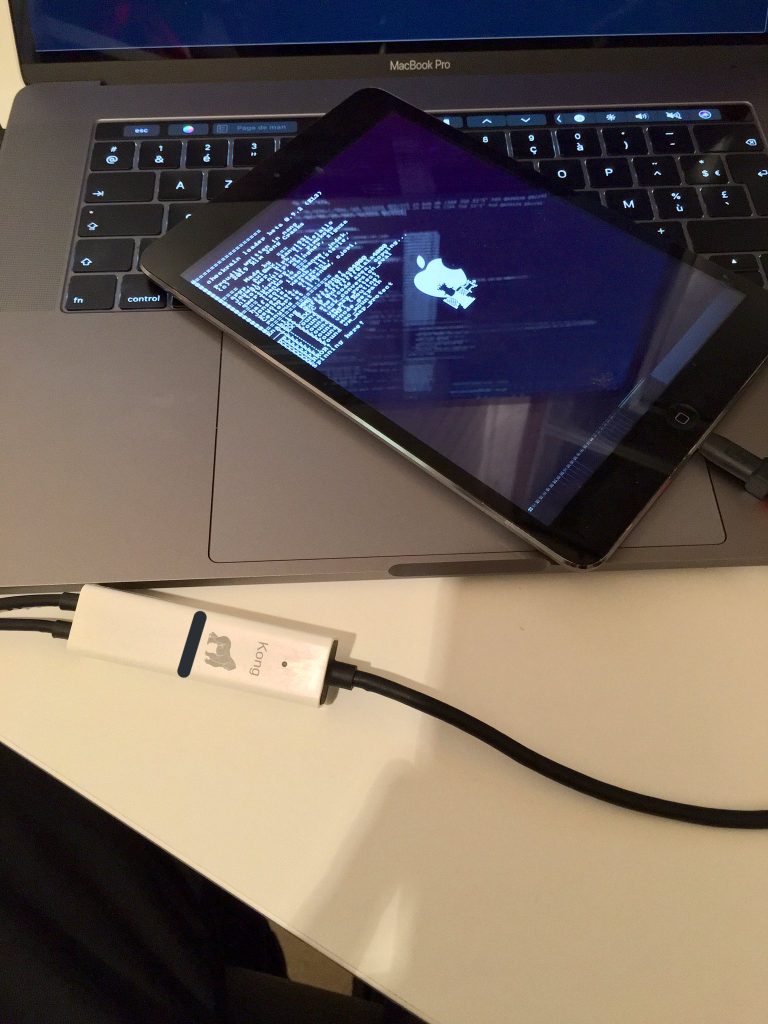

Tout ces câbles sont donc utilisés par Apple pour faire l’interface entre le SoC et le logiciel de débogage Astris (Apple confidentiel dont je ne mettrais aucun screen ici) le tout en passant par par le port Lightning. J’ai personnellement eu un câble Kong (photo suivante, bien entendu je tairai la provenance de celui-ci) et j’ai pu moi-même explorer les différentes possibilités, et c’est un gain de temps conséquent lorsque l’on entreprend une recherche de faille comme celle de Checkm8 qui a permet Checkra1n.

En effet, la recherche de ce genre de faille relève d’une tâche bien complexe qui nécessite des connaissances compliquées à acquérir. En effet, ces failles dans les couches du démarrage peuvent couter extrêmement cher, car elles peuvent compromettre l’intégralité de la sécurité des appareils vulnérables. C’est donc pour ce gain de temps et d’efficacité qui rend ces appareils et ces câbles de prototypes très onéreux et compliqués à trouver.

De plus le prix se justifie par leur intérêt particulier pour les hackers ainsi que le nombre extrêmement limité de pièces fabriquées (10 pièces DVT par Série d’iPhone donc par an et par modèles).

Bien évidemment, il est très important de noter que l’achat et la détention de ces appareils et de ces câbles est strictement illégale, ils ne sont pas censés sortir des bureaux d’Apple ni des usines ou ils sont fabriqués, je ne vous expliquerai donc pas leur provenance comment ils se retrouvent en circulation au marché noir. Cet article est à but éducatif dans l’idée de mieux vous faire comprendre quel est ce milieu très particulier et très peu documenté dont je fais partie depuis quelques années maintenant.

Crédits photos : jin, Giulio Zompetti ainsi que moi-même.

Je vous mets le lien vers mon site web ou je poste certaines de mes recherches personnelles. Si vous voulez plus de renseignements sur la recherche en sécurité iOS : at0m741.github.io